Respectez-vous la loi et plus particulièrement le GDPR qui entrera en application le 25 mai 2018 ?

Pour vous en assurer, découvrez ci-dessous le retour d’expérience de nos consultants qui assurent des missions d’AMOA (assistance à maîtrise d’ouvrage) afin d’aider nos clients à se mettre en conformité.

Le constat en cette fin d’année 2017

Nous entendons souvent la même histoire, des organisations publiques et privées qui ont soutenu des croissances fortes, ou au contraire des baisses budgétaires importantes, et qui n’ont pas toujours pu prendre le temps de structurer leurs processus avec des journées qui ne font que 24 heures. On produit l’essentiel pour avancer au détriment des fondations qui finalement reposent sur la solidité de telle ou telle autre personne. Nous sommes très fort pour compenser les tensions !

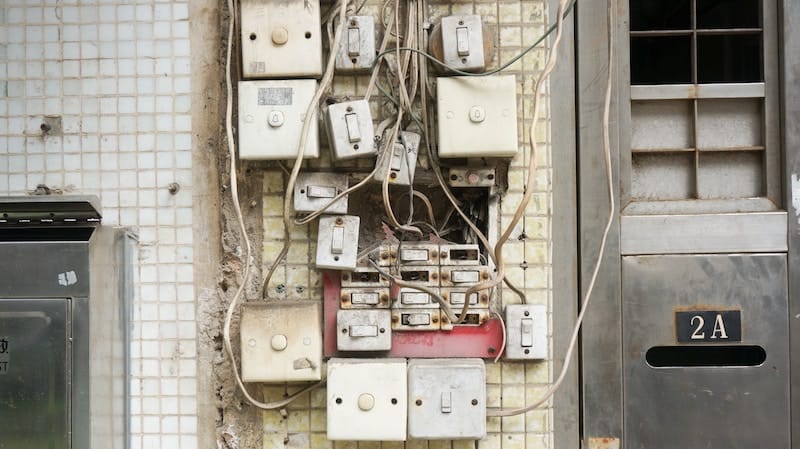

Certains pensent encore que le GDPR repose uniquement sur les briques techniques du SI (Système d’Information) et que seule la DSI est alors concernée. Pourtant notre expérience nous a démontré qu’il fallait porter tout autant d’attention à la sécurité des données qu’aux processus organisationnels qui permettent de les traiter.

Parfois même nous découvrons de grandes disparités entre services d’une même organisation dans la manière dont les utilisateurs gèrent les données à caractère personnel. Certains le font plutôt bien alors que d’autres sont très éloignés des bonnes pratiques attendues et le manque de dialogue entre ces services maintient un état de statu quo fort dommageable.

Si vous savez identifier facilement ces services en situation de fragilité, vous saurez alors où focaliser vos efforts en vue d’être conforme au GDPR. Voici quelques cas, les plus fréquemment rencontrés, pour vous aider à savoir où vous en êtes, et ce que vous devez faire pour corriger le tir :

Cas N°1 – Nous sommes en maîtrise ! (vérifiez tout de même)

Vous êtes en maîtrise totale : aussi bien technique qu’organisationnelle. Bravo !

Pour en être certain, vérifiez que vous remplissez bien toutes les conditions suivantes :

|

Technique |

Organisationnelle |

|

|

* shadow IT : (parfois Rogue IT) est un terme fréquemment utilisé pour désigner des systèmes d’information et de communication réalisés et mis en œuvre au sein d’organisations sans approbation de la direction des systèmes d’information.

Pour plus de détails vérifiez que vous possédez déjà, ou à défaut que vous êtes en mesure de renseigner, le registre type fourni comme modèle par la CNIL.

Cas N°2 – Le SI est parfait, mais le reste, je doute…

Au niveau des strates techniques, au sein de votre SI, tout est en place et conforme aux préconisations de sécurité (chiffrement des disques de stockage des postes, authentification forte, limitation des droits d’accès administrateur, traçabilité de tous les accès, sécurités anti-intrusion et anti-virale dignes de ce nom, sauvegardes fiables).

Seulement, vous n’êtes pas en mesure de répondre favorablement aux questions qui suivent dans ce chapitre. Vous êtes donc en maîtrise partielle.

|

Sécurité organisationnelle |

|

Cas N°3 – Les processus c’est notre passion, mais au niveau IT je ne sais pas comment ça se passe

Vous savez qui doit accéder à quoi, quand, comment, où et pourquoi. Vous êtes certain de l’exactitude de vos documents de traçabilité, MAIS techniquement, vous n’avez AUCUNE idée de ce qui est réellement mis en oeuvre. Vous êtes donc ici aussi en maîtrise partielle.

|

Sécurité technique |

|

* shadow IT : (parfois Rogue IT) est un terme fréquemment utilisé pour désigner des systèmes d’information et de communication réalisés et mis en œuvre au sein d’organisations sans approbation de la direction des systèmes d’information.

Cas N°4 – Je crois bien qu’on ne maîtrise rien.

Pas de panique ! Commencez par recenser tous vos processus de traitements des données afin de les prioriser pour ensuite les sécuriser.

Consultez notre article dédié aux outils pour se préparer au GDPR.

Et si vous ne vous en sortez pas seul, n’hésitez pas à nous contacter pour en savoir plus.

Quels sont les bénéfices d’une telle démarche ?

Se mettre en conformité avec le GDPR ce n’est pas une contrainte, bien au contraire, le fait de se lancer dans ce chantier et de l’intégrer au fil du temps au coeur de votre ADN vous apportera beaucoup. Voici une liste non exhaustive des plus-values que vous pourrez obtenir pour votre organisation :

- Une meilleure structure des différents processus de votre organisation. Et dans le cas où les processus n’étaient pas une démarche habituelle, alors vous gagnerez énormément en connaissance et maîtrise ;

- Plus de transparence, donc plus de clarté dans qui fait quoi, où, quand et comment, mais et surtout pourquoi. Et ça sera valable pour vos équipes en interne, mais aussi pour vos partenaires et sous-traitants ;

- Des gains de productivité assurés ;

- Une plus grande sécurité de votre patrimoine informationnel ;

- Vous serez plus à l’aise pour mieux répondre aux exigences de vos clients internes comme externes, et surtout il vous sera plus facile de passer des certifications de type ISO 9001-2015 et autres reconnaissances liées au savoir-faire et à l’excellence opérationnelle ;

- Plus de confiance de la part de vos clients puisque finalement vous prendrez vraiment soin de leurs données à caractère personnel.

Quelques rappels utiles sur le GDPR :

Durée de conservation des données à caractère personnel : surtout ne faites pas dans l’illimité !

Pas d’obligation de tenir un registre pour les organismes ayant moins de 250 employés, SAUF si vous mettez en œuvre au moins l’un des traitements suivants :

- collecte ne présentant pas un caractère occasionnel ;

- ou portant notamment sur des catégories particulières de données (données personnelles sensibles, infractions, …) ;

- ou comportant un risque pour les droits et les libertés des personnes concernées.

Dans quels cas un organisme doit-il obligatoirement désigner un DPO (délégué à la protection des données) ?

La désignation d’un délégué est obligatoire pour :

- les autorités ou les organismes publics ;

- les organismes dont les activités de base les amènent à réaliser un suivi régulier et systématique des personnes à grande échelle ;

- les organismes dont les activités de base les amènent à traiter à grande échelle des données personnelles dites « sensibles » ou relatives à des condamnations pénales et infractions.

Qu’est-ce qu’une donnée à caractère personnelle sensible ?

Le texte officiel est suffisamment clair : toute information se rapportant à une personne physique identifiée ou identifiable ; est réputée être une «personne physique identifiable» une personne physique qui peut être identifiée, directement ou indirectement, notamment par référence à un identifiant, tel qu’un nom, un numéro d’identification, des données de localisation, un identifiant en ligne, ou à un ou plusieurs éléments spécifiques propres à son identité physique, physiologique, génétique, psychique, économique, culturelle ou sociale.

C’est quoi un consentement ?

Là aussi le texte est très précis : Le consentement doit être donné par un acte positif clair par lequel la personne concernée manifeste de façon libre, spécifique, éclairée et univoque son accord au traitement des données à caractère personnel la concernant, par exemple au moyen d’une déclaration écrite, y compris par voie électronique, ou d’une déclaration orale.

Et vous devez faire en sorte que la personne puisse annuler son consentement aussi simplement qu’elle vous l’a donné !

Liste des abréviations autour du règlement Européen

- LIL = Loi Informatique et Libertés

- RGPD = règlement général sur la protection des données

- GDPR = general data protection regulation

- CIL = Correspondant Informatique et Libertés

- DPD = délégué à la protection des données

- DPO = data protection officer

- RT = Responsable de traitement

- ST = Sous-traitant

- G29 = groupe des CNIL de l’Union européenne (groupe de travail de l’article 29 de la directive 95/46/CE)

- EM = Etat membre (de l’Union européenne)

- LD = lignes directrices (guidelines)

Vous parlez beaucoup de processus, mais c’est quoi un processus ?

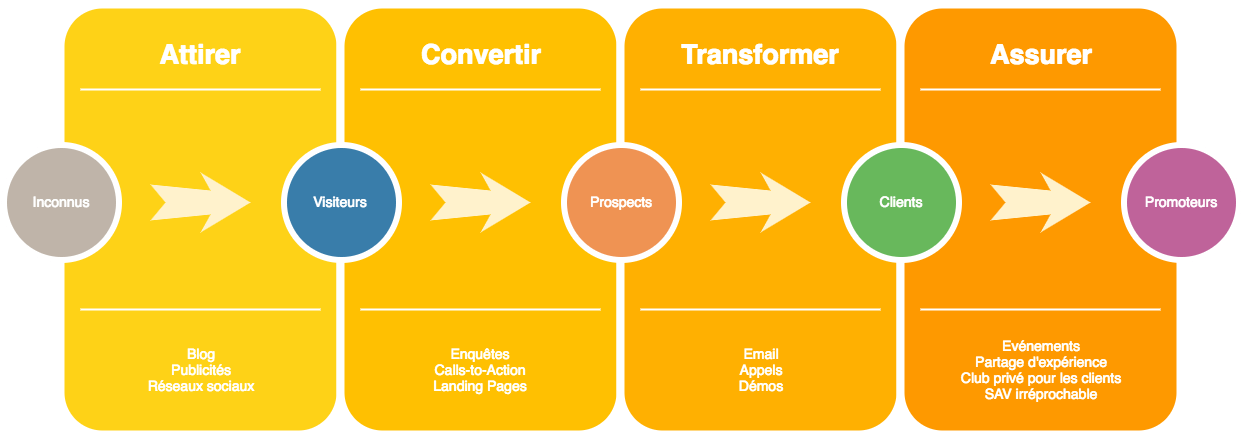

L’ISO 9000:2000 définit ainsi le processus « Ensemble d’activités corrélées ou interactives qui transforme des éléments d’entrée en éléments de sortie » entre un fournisseur et un client.

Notez que le fournisseur, comme le client, peuvent être des collègues au sein d’une même organisation. Vous acceptez leurs données en entrée de processus, vous y apportez votre valeur ajoutée grâce à vos actions et vous fournissez le résultat bonifié à votre client en sortie de processus.

Exemple de processus cycle de vie d’un client au sein d’une organisation fictive