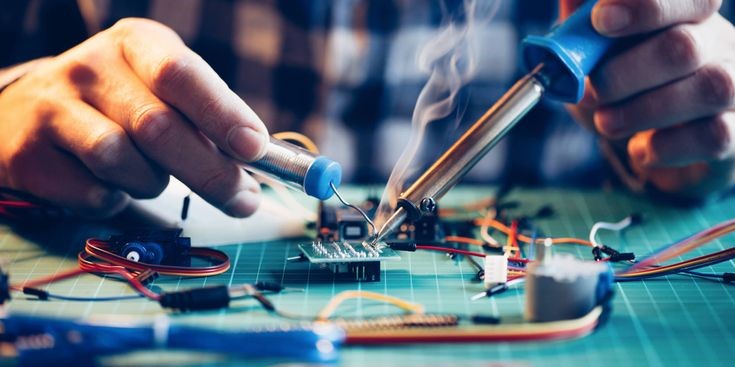

Au cœur des activités professionnelles, l’infogérance joue un rôle crucial dans la gestion et la sécurisation des systèmes informatiques des entreprises et associations. De l’intelligence artificielle à la cybersécurité en passant par les solutions cloud, les tendances technologiques redéfinissent en profondeur les pratiques de l’infogérance. Chez OM CONSEIL, nous accompagnons depuis plus de 20 ans les entreprises et associations en leur offrant des solutions innovantes et adaptées à leurs besoins informatiques. Découvrons ensemble les dernières tendances et comment elles peuvent transformer votre organisation. L’intelligence artificielle au service de l’infogérance L’IA est en train de révolutionner l’infogérance en apportant des solutions automatisées et prédictives. Surveillance et maintenance prédictive Les systèmes dotés d’IA permettent de surveiller en temps réel l’état des infrastructures informatiques et d’anticiper les pannes avant qu’elles ne surviennent. Ces outils d’analyse et de diagnostic permettent ainsi de réduire les temps d’arrêt et d’assurer une continuité d’activité optimale. Automatisation des tâches répétitives Les chatbots et assistants virtuels assistés par l’IA améliorent le support informatique en répondant automatiquement aux demandes courantes, libérant ainsi du temps pour les équipes techniques qui peuvent se concentrer sur des tâches à plus forte valeur ajoutée. Amélioration de la cybersécurité L’IA aide à détecter et prévenir les cyberattaques en analysant les comportements suspects et en signalant les anomalies en temps réel. Cela permet de protéger les systèmes informatiques et les données sensibles des entreprises. Cybersécurité : un enjeu majeur pour les entreprises La meilleure défense contre les cybermenaces reste la prévention. OM CONSEIL accompagne les entreprises et associations en formant leurs collaborateurs aux bonnes pratiques en matière de sécurité informatique. Sensibilisation et formation Les cyberattaques se multiplient et deviennent de plus en plus sophistiquées. Nos experts en cybersécurité déploient des firewalls avancés et des systèmes de détection des intrusions pour prévenir tout risque d’attaque. Défense contre les cyberattaques Les entreprises gèrent une quantité toujours plus importante de données confidentielles. Une fuite de données peut avoir des conséquences dramatiques. OM CONSEIL propose des solutions de sauvegarde et de chiffrement pour assurer la protection des informations critiques. Protection des données sensibles Avec la digitalisation croissante, la cybersécurité est devenue un pilier essentiel de l’infogérance. Le Cloud Computing : flexibilité et performance L’adoption du cloud transforme la manière dont les entreprises gèrent leur infrastructure informatique. Une infrastructure flexible et évolutive Les solutions cloud permettent aux entreprises d’adapter leurs ressources informatiques en fonction de leurs besoins, sans investissement lourd en matériel. OM CONSEIL propose des services d’hébergement et de sauvegarde dans des datacenters hautement sécurisés situés en France. Une continuité d’activité assurée Grâce au cloud, les entreprises peuvent accéder à leurs données et applications depuis n’importe où, garantissant ainsi une activité ininterrompue en cas de sinistre ou de panne matérielle. La sécurisation des données dans le cloud OM CONSEIL met en place des solutions de sauvegarde avancées pour garantir l’intégrité et la disponibilité des données stockées dans le cloud, avec une protection contre les cybermenaces et les pannes techniques. Les tendances futures en infogérance L’essor du travail hybride et du Digital Workplace Avec la généralisation du travail à distance, les entreprises doivent repenser leur organisation informatique pour permettre une collaboration fluide et sécurisée. Le développement de l’automatisation L’infogérance tend vers une automatisation accrue des processus pour améliorer l’efficacité et réduire les coûts opérationnels. L’intégration de la blockchain La blockchain pourrait renforcer la sécurisation des données et assurer une traçabilité optimale des opérations informatiques. Faites confiance à OM CONSEIL pour une infogérance performante et sécurisée L’infogérance est en perpétuelle évolution. L’IA, la cybersécurité et le cloud redéfinissent les stratégies informatiques des entreprises. Pour rester compétitif, il est essentiel d’anticiper ces changements et de s’appuyer sur des experts qualifiés. Chez OM CONSEIL, nous accompagnons les entreprises et associations en leur proposant des solutions informatiques sur mesure. Contactez-nous dès aujourd’hui pour optimiser la gestion et la sécurité de votre infrastructure informatique ! Votre nom ou de l’entreprise(obligatoire) Votre adresse de messagerie(obligatoire) Votre téléphone(obligatoire) Votre message(obligatoire)